Heartbleed je ime propusta za kojeg neki sigurnosni stručnjaci kažu da je na skali od 1 do 10 njegova težina 11. Teoretičari zavjere kažu da ga je podmetnula NSA

Heartbleed - tko je kriv za veliki propust i kako je nastao?

Znate li zašto oženjeni programer ima ljubavnicu? Kad ga nema, žena misli da je kod ljubavnice, ljubavnica misli da je doma kod žene, a on negdje programira.

Ponekad se stereotip pokaže točnim. Što obični ljudi rade na Staru godinu? Dočekuju Novu godinu na nekoj veselici, tulumu ili na nekom gradskom trgu. U najgorem slučaju su zavaljeni ispred televizora s pivom u jednoj ruci i komadom odojka u drugoj. Što bi neki programer mogao raditi na Staru godinu? Programirati? Naravno da ima i takvih. Tako je na zadnji dan 2011. godine Robin Seggelmann vjerojatno s prezirom gledao na one koji se spremaju piti i prežderavati dok je radio na podršci za TLS/DTLS heartbaetove u OpenSSL biblioteci. 3 sekunde prije Nove godine Robin je poslao kod u repozitorij na odobravanje.

Možda bi bilo bolje da se Robin predao uživanju, napio se, odmorio i poslije praznika na miru dovršio svoj posao. Ovako je njegov kod kriv za sigurnosni propust za kojeg neki sigurnosni stručnjaci kažu da je na ljestvici od 1 do 10 njegova težina 11.

Heartbleed

Javnost je za ovaj propust doznala prije 3 dana, i ako ste već čitali o njemu, sigurno su vas uplašile tvrdnje da sad bilo tko na internetu može pročitati vaše korisničke podatke, zaporke, ukrasti vaše ključeve i presresti komunikaciju te kako bi bilo najbolje da odmah promijenite svoju zaporku. Ako požurite promijeniti zaporku na poslužitelju koji još nije zakrpao sigurnosni propust to je vjerojatno najgora stvar koju možete napraviti.

Glavna karakteristika ovog propusta je da omogućava napadaču da dohvati 64 kilobajta memorije s poslužitelja. Najgore je to što taj ne ostavlja nikakav trag na poslužitelju pa napadač može više puta dohvatiti idući segment od 64 kB memorije. Napadač može doći do podataka koji su u tom trenutku u memoriji. Ako niste nedavno posjetili kompromitiranu web stranicu najvjerojatnije vaši podaci nisu u memoriji, ali će isti biti učitani budete li posjetili ugroženu stranicu. Najbolje je da pričekate da poprave propust.

Isječak memorije koju dobije napadač može biti potpuno neupotrebljiv, ali ako bude dovoljno uporan može vrlo lako doći do povjerljivih podataka, a gotovo je sigurno da će se uz pomoć cookie i session podataka, koji su lako prepoznatljivi, lako prevariti web poslužitelja koji će mu povjerovati da je netko drugi.

Nakon što ugroženi poslužitelji budu zakrpani, potrebno je napraviti nove privatne i javne ključeve, ažurirati SSL certifikate, promijeniti pristupne podatke jer sve je kompromitirano budući da nemate pojma do čega je sve napadač mogao doći.

Koje web stranice su ugrožene?

Ugrožene su web stranice koje koriste HTTPS protokol (pogledajte da li adresa web stranice započinje s tim slovima), a poslužuju ih Apache, Nginx ili neki drugi web poslužitelj koji koristi OpenSSL biblioteku. Riječ je o poslužiteljima koji imaju tržišni udio od 66% (prema Netcraft istraživanju), ali nisu svi ugroženi jer ne koriste svi HTTPS. Prema Netcraftu ugroženo je 17% web poslužitelja koji koriste certifikate.

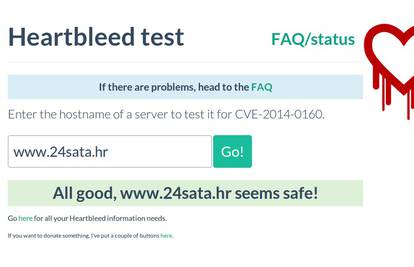

Kakvo je stanje s vašom omiljenom web stranicom možete provjeriti na adresi http://filippo.io/Heartbleed/.

Zašto se to dogodilo i koje su posljedice?

Jedan kolega je volio reći kad bi vidio loš kod ili grozan bug da to mora biti namjerno. Ja se nisam složio s njim i tvrdim da najgori bugovi nastaju zbog neznanja ili nepažnje. Pretpostavljam da je s Heartbleedom isti slučaj.

Theo de Raadt, utemeljitelj i voditelj OpenBSD i OpenSSH projekata kaže da OpenSSL ne razvija odgovorni tim jer nisu upotrebljavali standardne procedure za upravljanje memorijom. Robin je opet optužio OpenBSD da su pisali posebne procedure zbog sporosti rada na tom operacijskom sistemu. Robin je u vrijeme dok je pisao taj kod još uvijek bio student i neiskustvo bi prije moglo biti uzrok nego namjera da se u vrlo osjetljiv projekt dodaju 'stražnja vrata'.

Činjenca je da se taj kod na web poslužiteljima nalazi već dvije godine i bilo bi čudno da nije iskorišten u svrhu neovlaštenog pristupa podacima. Teoretičari zavjera već govore o tome kako je kod podmetnut od strane američke NSA. Možda ga nisu podmetnuli, ali sigurno je da su prije znali za njega i u opisu posla im je da ga iskoriste.